Gerenciamento de Vulnerabilidades: Uma Abordagem Prática com Ferramentas de Varredura

ADMINISTRAÇÃO LINUXREDES E INFRACYBERSECURITYNETWORK MONITORING

O gerenciamento de vulnerabilidades é uma parte essencial da segurança cibernética, especialmente em organizações que lidam com dados sensíveis e sistemas críticos. O processo envolve a identificação, avaliação, priorização e mitigação de vulnerabilidades em sistemas, redes e aplicativos. Neste artigo, exploraremos como ferramentas de varredura de vulnerabilidades, como o Nmap e o Greenbone Security Assistant (GSA), podem ser utilizadas para realizar avaliações de segurança e gerar relatórios detalhados.

Introdução ao gerenciamento de vulnerabilidades

O gerenciamento de vulnerabilidades é um processo contínuo que visa proteger os sistemas contra possíveis explorações de falhas de segurança. Ele começa com a identificação de pontos fracos em sistemas e redes, seguida pela avaliação do risco associado a cada vulnerabilidade. Com base nessa avaliação, as vulnerabilidades são priorizadas e mitigadas, seja por meio de correções, atualizações ou outras medidas de segurança.

Ferramentas de varredura de vulnerabilidades

Nmap: Uma ferramenta versátil

O Nmap (Network Mapper) é uma ferramenta amplamente utilizada para varredura de redes e detecção de vulnerabilidades. Embora não seja tradicionalmente considerado um scanner de vulnerabilidades, o Nmap possui scripts NSE (Nmap Scripting Engine) que podem identificar vulnerabilidades em sistemas e serviços.

Executando uma varredura com Nmap

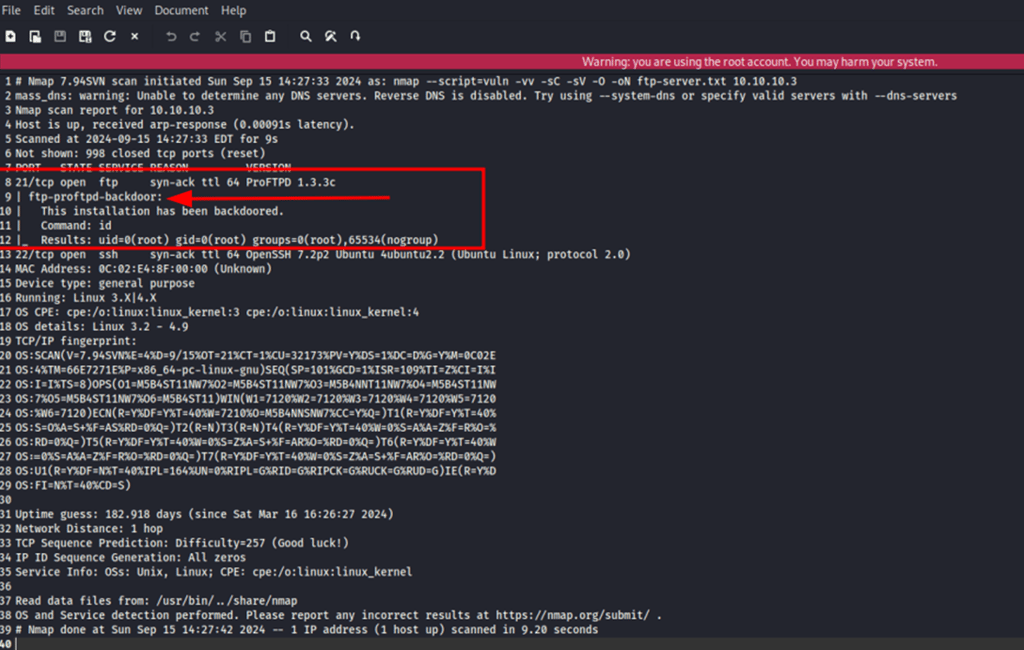

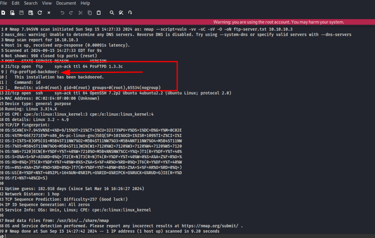

No cenário apresentado, o Nmap é utilizado para verificar vulnerabilidades em um servidor FTP rodando em um sistema Ubuntu com o endereço IP 10.10.10.3. O comando abaixo executa uma varredura detalhada:

-script=vuln: Executa scripts NSE na categoria de vulnerabilidades.

vv: Define o nível de detalhamento da saída.

sC: Executa scripts padrão do Nmap.

sV: Realiza uma varredura de versão para identificar serviços em portas abertas.

O: Tenta identificar o sistema operacional do alvo.

oN: Salva a saída em um arquivo de texto.

O resultado da varredura é salvo em um arquivo de texto com o nome ftp-server.txt, contendo uma análise detalhada das vulnerabilidades encontradas, abaixo podemos visualizar uma captura do relatório.

nmap 10.10.10.3 --script=vuln -vv -sC -sV -O -oN ftp-server.txt

O servidor ProFTPD foi identificado como comprometido, contendo um backdoor. - Fonte: Autor

Greenbone Security Assistant (GSA): Uma solução completa

O Greenbone Security Assistant (GSA), anteriormente conhecido como OpenVAS, é uma ferramenta robusta para gerenciamento de vulnerabilidades. Ele permite a execução de varreduras detalhadas, geração de relatórios e priorização de vulnerabilidades com base em sua gravidade.

1. Instalando o Greenbone Community Edition no Kali Linux

Atualize o repositório do Kali Linux.

Instale o Greenbone Community Edition.

Configure o Greenbone Community Edition e anote a senha de administrador fornecida na saída.

Verifique o status da instalação.

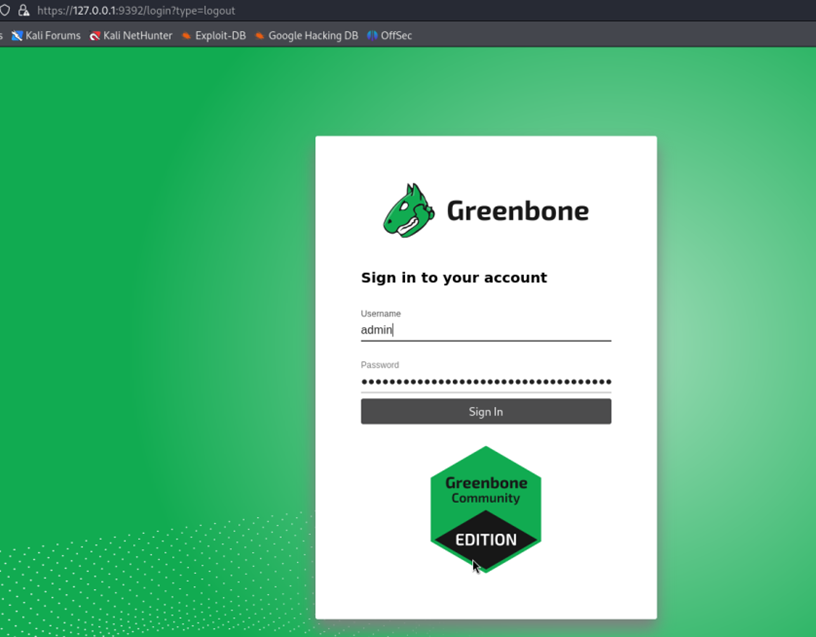

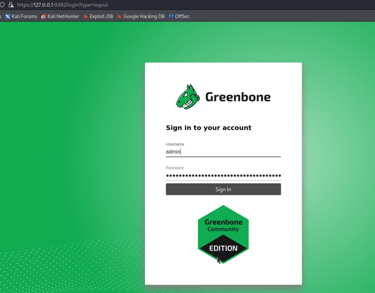

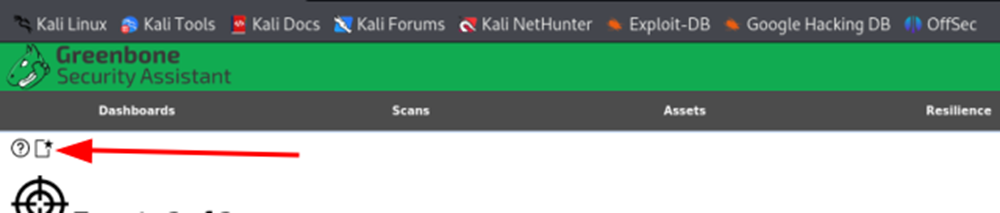

O Greenbone Security Assistant (GSA) pode levar alguns instantes para ser iniciado. Quando seus serviços em segundo plano estiverem ativos, o Firefox, o navegador da Web padrão, será aberto em https://127.0.0.1:9392/. Faça logon usando as credenciais fornecidas anteriormente.

Se a página “Warning: Potencial risco de segurança à frente” for exibida ao tentar acessar 127.0.0.1, selecione Advanced (Avançado), role para baixo e, em seguida, selecione Accept the Risk and Continue (Aceitar o risco e continuar).

Para iniciar novamente utilize o comando:

Deixe o navegador Firefox aberto na interface do GSA.

sudo apt update

sudo apt install gvm

sudo gvm-setup

gvm-check-setup

sudo gvm-start

Página de login do Greenbone - Fonte: Autor

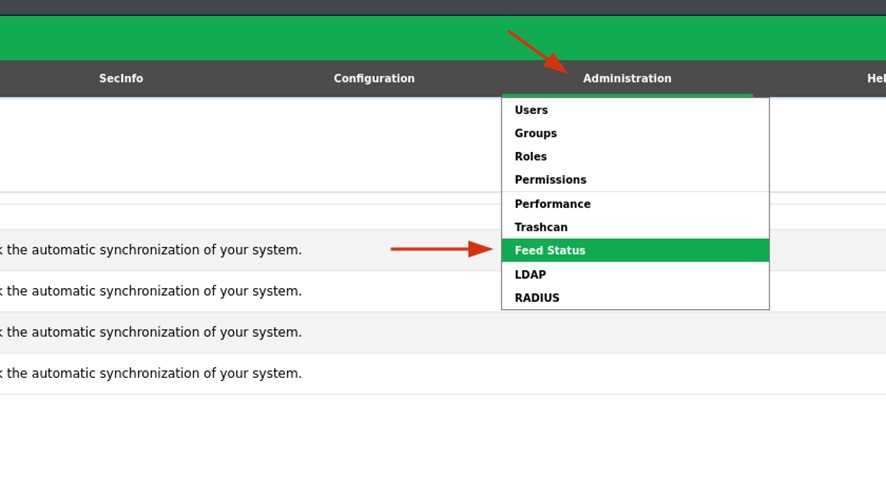

2. Atualizando os Feeds

Antes de iniciar a primeira verificação, o Greenbone precisa analisar os feeds de vulnerabilidade e armazená-los no banco de dados PostgreSQL, caso contrário, não poderá inicializar ou concluir verificações sem erros. Esse processo é inicializado durante o estágio de configuração, mas normalmente leva de alguns minutos a várias horas para ser concluído, dependendo dos recursos do sistema.

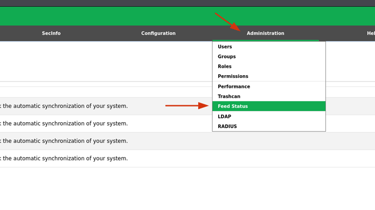

O status do feed pode ser verificado acessando a página da seção na barra de menu superior. Administrator->Feed Status

Acessando o status do Feed - Fonte: Autor

3. Configurar um destino para uma verificação de vulnerabilidade

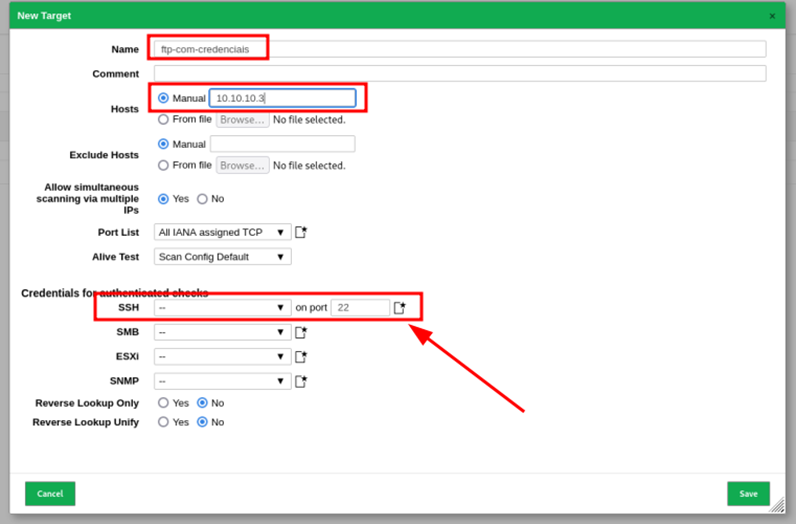

Para usar o Green Bone, você deve primeiro criar um destino de varredura. O destino inicial que você definirá será configurado. Ele será usado para executar uma verificação de vulnerabilidades. O destino é o sistema srv-ftp, que usa o endereço ip 10.10.10.3

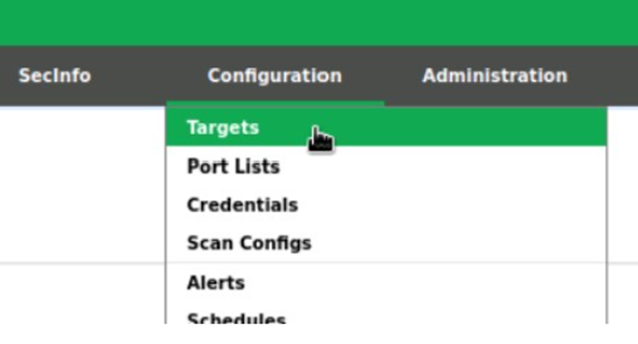

Na barra de menus do GSA (Greenbone Security Assistant), selecione Configuration e, em seguida, selecione Targets:

Definindo um alvo - Fonte: Autor

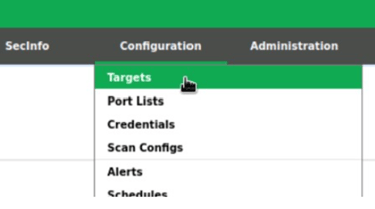

Selecione o ícone Novo Destino. Ele está localizado no canto superior esquerdo da página, semelhante a um retângulo com uma estrela:

Selecionando novo destino - Fonte: Autor

Vamos realizar um scanner com credencial, se trata de uma varredura de vulnerabilidades que utiliza credenciais de acesso (como nome de usuário e senha, no nosso caso o ssh) para autenticar-se no sistema alvo (srv-ftp). Diferente de um scanner não autenticado, que apenas analisa serviços e portas abertas de forma superficial, o scanner com credencial tem a capacidade de:

Acessar arquivos de configuração.

Verificar permissões de usuários e grupos.

Analisar patches e atualizações instaladas.

Verificar configurações de segurança internas.

Identificar vulnerabilidades em aplicativos e serviços que só são visíveis após a autenticação.

Preencha os campos conforme abaixo:

Informações do novo destino - Fonte: Autor

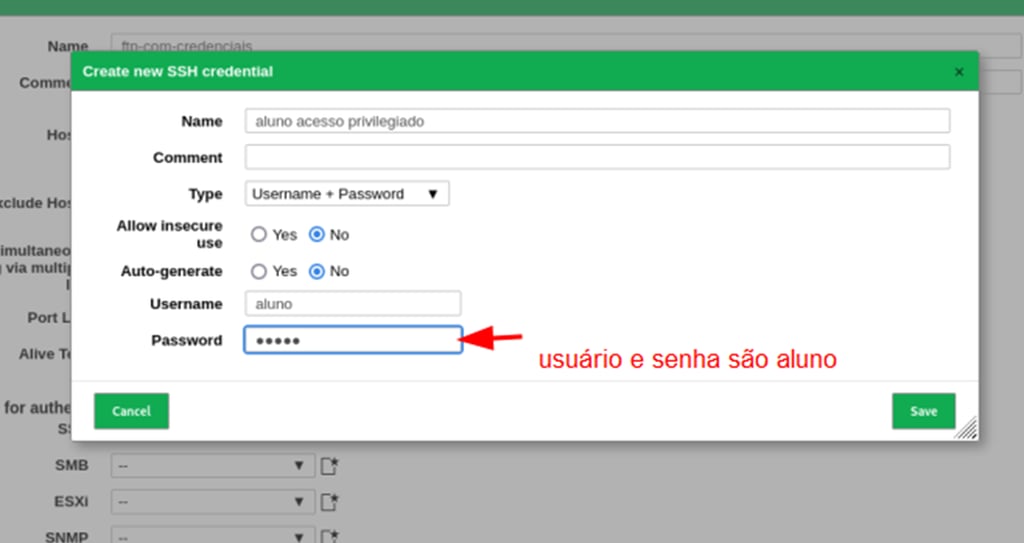

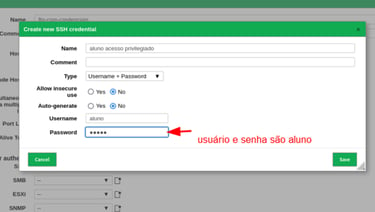

Selecione o ícone criar uma nova credencial, o qual é semelhante a um retângulo com uma estrela, localizado à direita do campo SSH. Após clique em Save:

Criando nova credencial SSH - Fonte: Autor

Se tiver acesso a credenciais root é interessante utiliza-las para obter uma precisão melhor. Outra dica é certificar-se que o usuário aluno está no grupo sudores para que possa elevar seus privilégios para se tornar root.

Deixe todos os outros campos e valores em seus padrões e salve.

4. Configurar uma tarefa para uma verificação de vulnerabilidade

Vamos criar e executar uma verificação de vulnerabilidade usando o destino de verificação (Target) predefinido anteriormente.

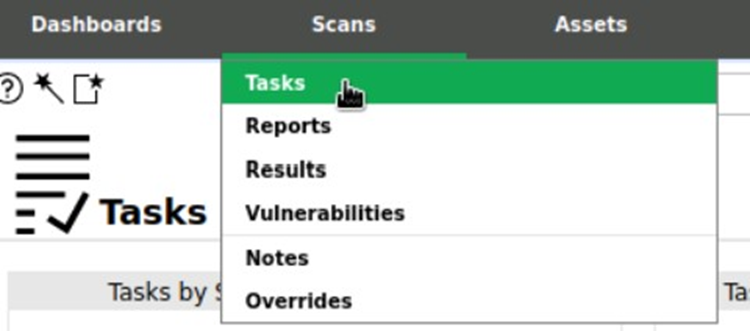

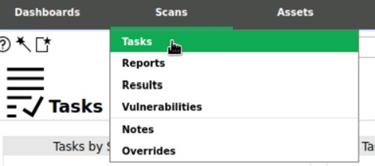

Na barra de menus do GSA, selecione Verificações e, em seguida, selecione Tarefas:

Selecionando tarefas no Greenbone - Fonte: Autor

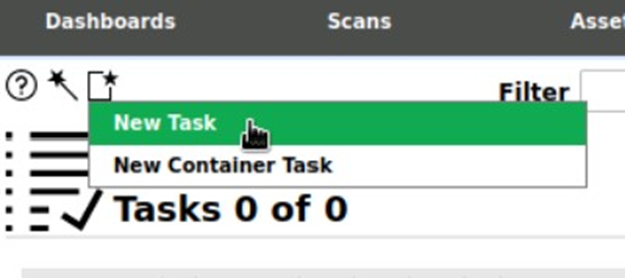

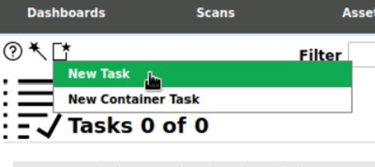

Na página Tarefas, selecione o ícone Nova Tarefa. Ele está localizado na área superior esquerda da página e também é semelhante a um retângulo com uma estrela. Em seguida, no menu pop-up, selecione New Task:

Adicionando nova tarefa - Fonte: Autor

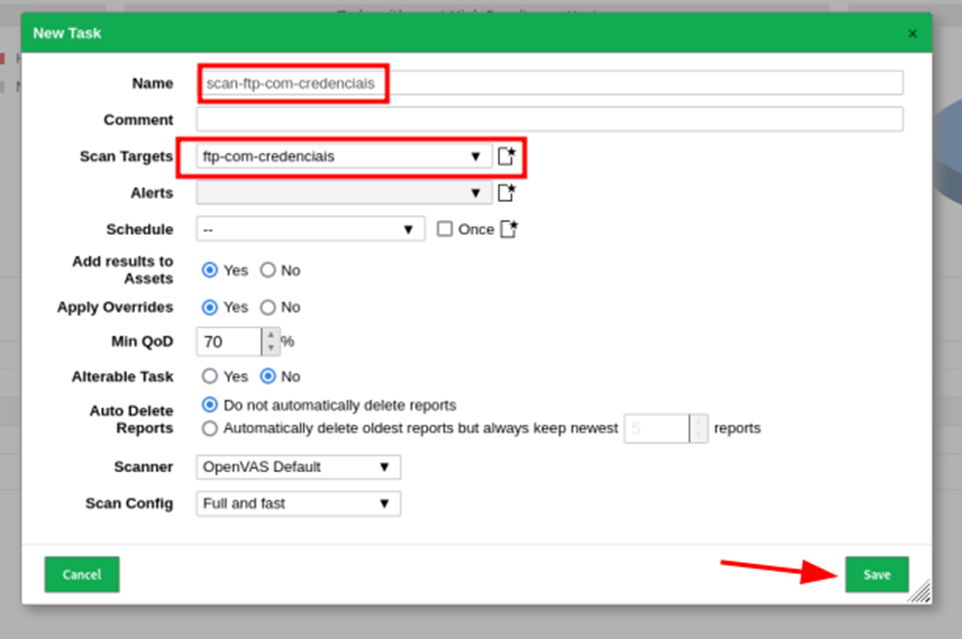

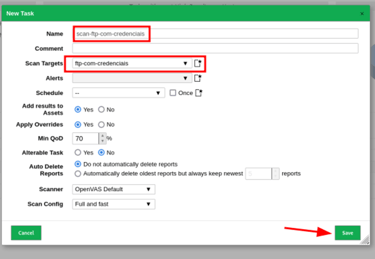

No campo Nome, digite scan-ftp-com-credenciais.

No campo Destinos de Verificação, use a lista suspensa para selecionar ftp-com-credenciais.

Deixe todos os outros campos e valores em seus padrões.

Configurando nova tarefa - Fonte: Autor

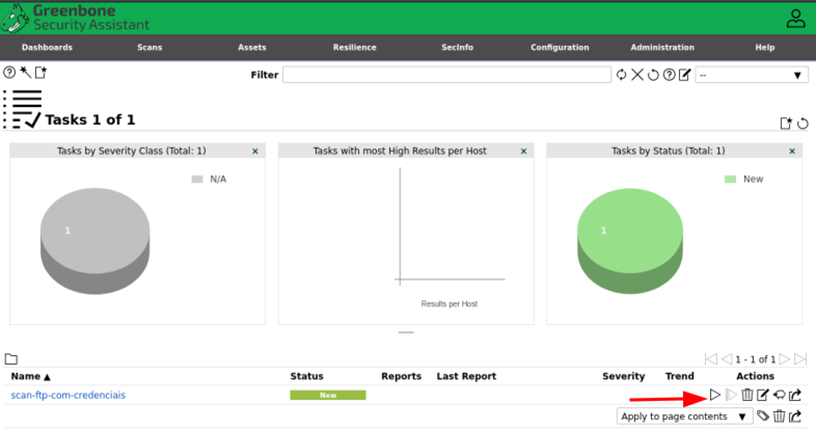

Inicie o scan-ftp-com-credenciais pressionando o botão de play e aguarde seu término.

Iniciando scan ftp - Fonte: Autor

5. Revisão do relatório de verificação de vulnerabilidades do Green Bone

No scanner de vulnerabilidades do GSA, um Relatório é o resultado de um único evento de varredura.

A interface GSA deve ser exibida no navegador Firefox.

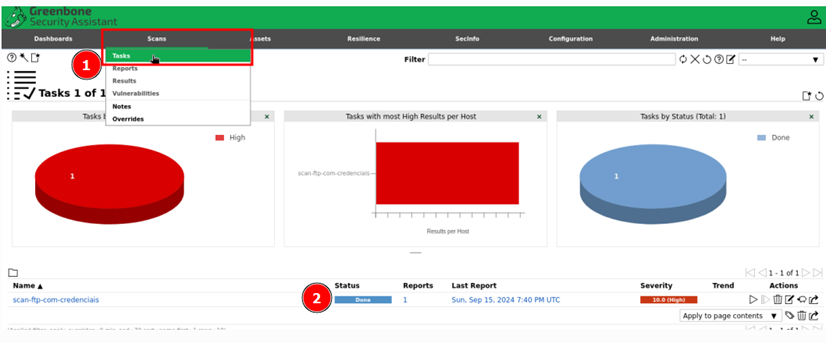

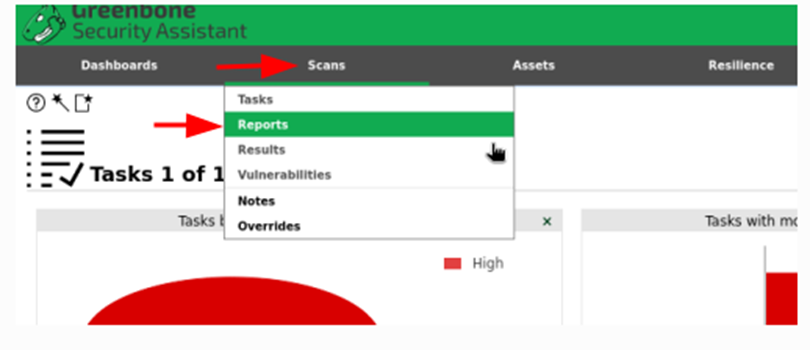

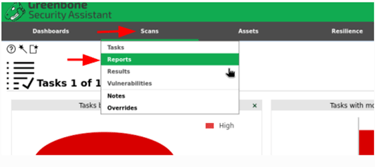

Na barra de menus do GSA, selecione Scan e, em seguida, selecione Tasks.

A página Tarefas deve ser exibida.

Role até a parte inferior da página Tarefas e observe o resultado. O escaneamento scan-ftp-com-credenciais estará listado com o status Concluído.

Acesso à página de tarefas - Fonte: Autor

Observe que a verificação mostra que os problemas foram detectados com uma gravidade de 10,0 (alta).

Na barra de menus do GSA, selecione Scans e, em seguida, selecione Reports:

Acesso à página de relatórios - Fonte: Autor

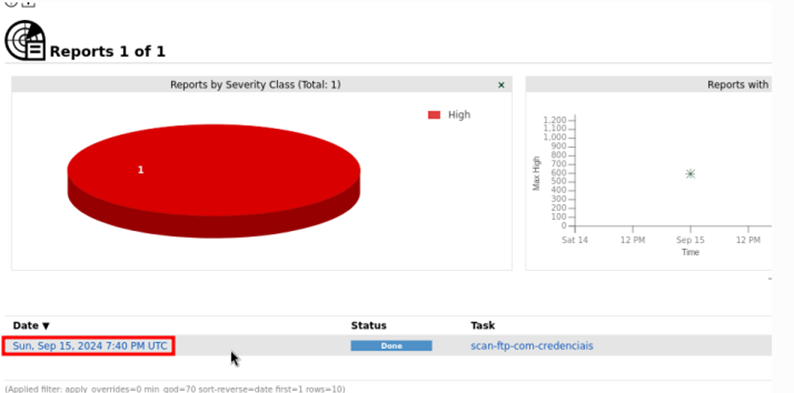

A página Relatórios deve ser exibida. Role para baixo, se necessário, para visualizar as informações apresentadas para ambas as verificações.

Na página Relatórios, role para baixo para ver os relatórios disponíveis. Eles serão listados por ordem de data/hora.

Selecione o relatório de acordo com a data da execução na coluna Data para a tarefa de verificação scan-ftp-com-credenciais.

Selecionando relatório - Fonte: Autor

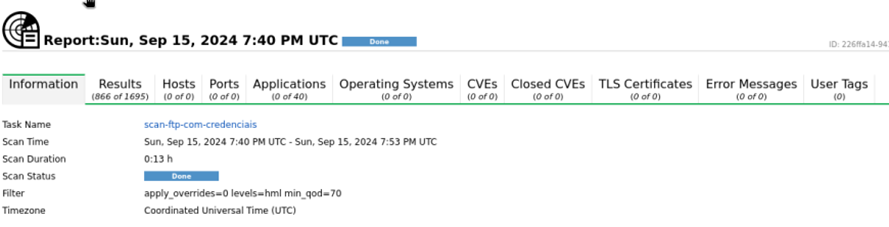

A página Relatório da verificação selecionada será exibida.

Na guia Informações do Relatório, observe um resumo da tarefa de verificação.

Informações de relatório - Fonte: Autor

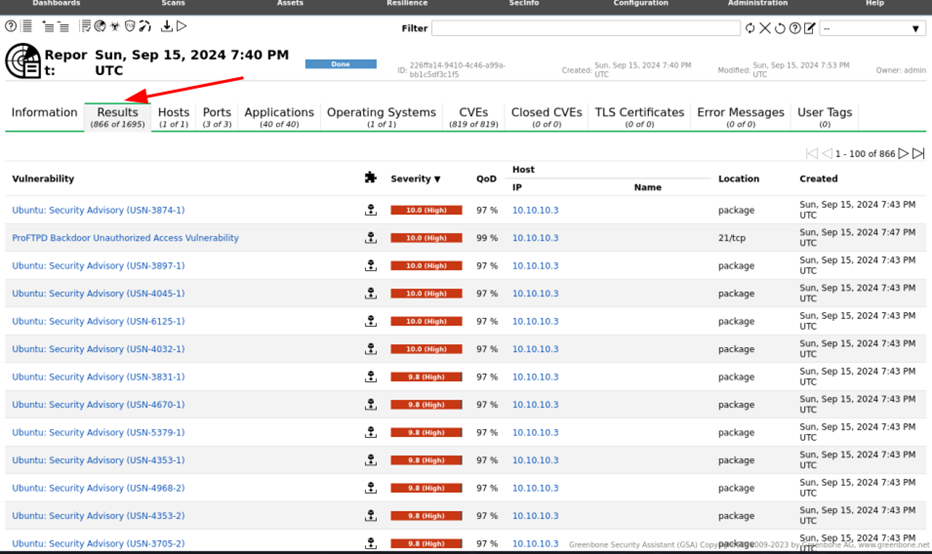

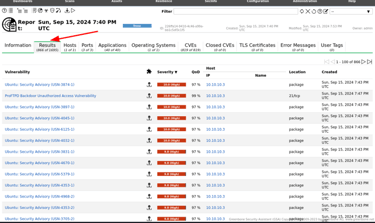

Selecione a guia Resultados.

Observe que as vulnerabilidades descobertas são classificadas por padrão em ordem de gravidade (da mais alta para a mais baixa). Você deve ver colunas incluindo Vulnerabilidade, Gravidade, QoD (Qualidade de Detecção), IP do Host, Nome do Host e Local (ou seja, número ou tipo de porta).

Role para baixo para ver os nomes das vulnerabilidades detectadas.

Selecione um dos nomes de uma vulnerabilidade descoberta para expandir seus detalhes. Em seguida, role para baixo para ler os detalhes exibidos.

Ao percorrer os detalhes de uma vulnerabilidade, observe as várias seções de informações.

Depois de examinar o resumo das informações de uma vulnerabilidade, selecione o mesmo nome de vulnerabilidade novamente para ocultar os detalhes.

Revise os detalhes de algumas vulnerabilidades.

Listando vulnerabilidades - Fonte: Autor

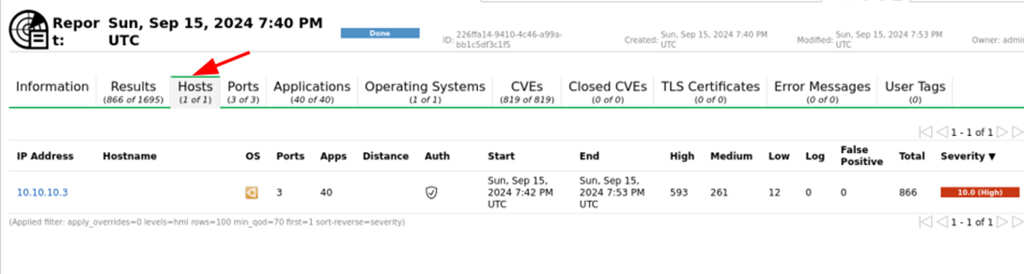

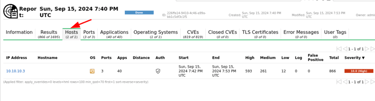

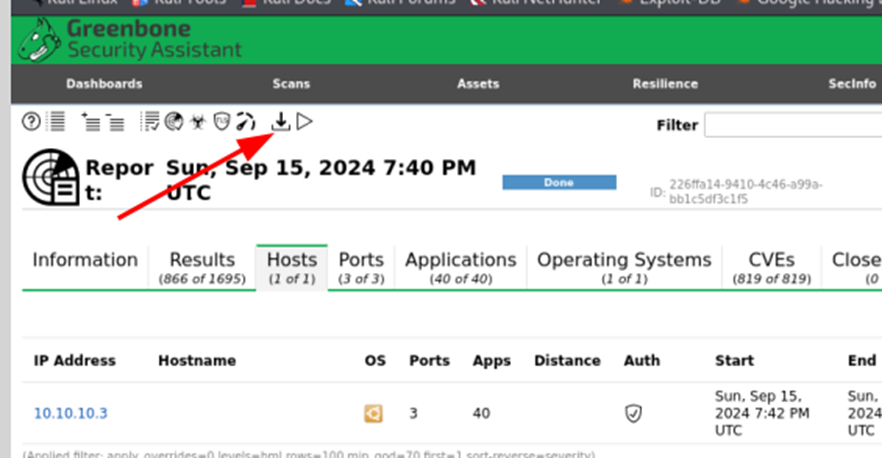

Selecione a guia Hosts para exibir as informações apresentadas sobre os hosts de destino. Observe a variedade de detalhes fornecidos, incluindo endereço IP, nome do host, sistema operacional, portas, aplicativos, alto, médio, baixo, falso positivo e gravidade.

Selecione e exiba o conteúdo de cada uma das guias restantes do relatório, incluindo Portas, Aplicativos, Sistemas Operacionais, CVEs, CVEs Fechados, Certificados TLS, Mensagem de Erro e Tags de Usuário.

Listando hosts de destino - Fonte: Autor

Na parte superior da página do relatório, selecione o botão Baixar relatório filtrado, que se parece com uma seta apontando para baixo em uma caixa de três lados.

Download de relatório - Fonte: Autor

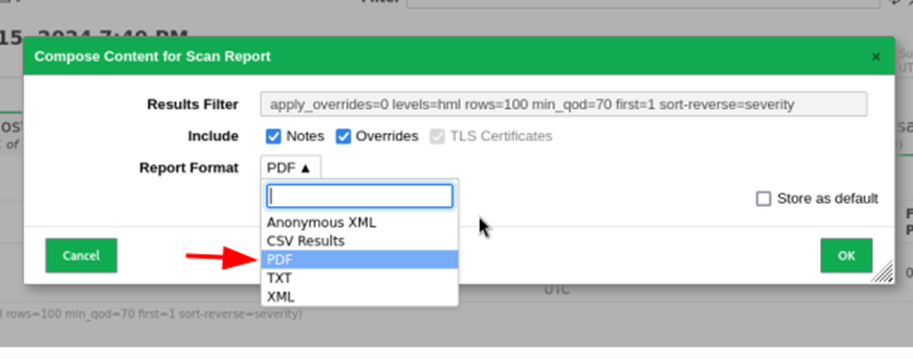

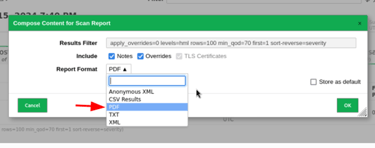

Na lista suspensa Formato de Relatório, selecione PDF e, em seguida, selecione OK:

Selecionando o formato de arquivo para download - Fonte: Autor

O arquivo pdf será salvo automaticamente na pasta Downloads do usuário kali.

Varreduras Regulares: Realize varreduras de vulnerabilidades regularmente para identificar novas falhas de segurança.

Priorização: Classifique as vulnerabilidades com base em sua gravidade e no risco que representam para a organização.

Mitigação: Aplique correções e atualizações para mitigar as vulnerabilidades identificadas.

Documentação: Mantenha registros detalhados das varreduras realizadas e das ações tomadas para corrigir as vulnerabilidades.

Treinamento: Capacite a equipe de segurança para utilizar ferramentas de varredura e interpretar os resultados de forma eficaz.

O gerenciamento de vulnerabilidades é um processo crítico para a segurança cibernética de qualquer organização. Ferramentas como o Nmap e o Greenbone Security Assistant oferecem funcionalidades poderosas para identificar e mitigar vulnerabilidades em sistemas e redes. Ao seguir as melhores práticas e realizar varreduras regulares, as organizações podem reduzir significativamente o risco de exploração de vulnerabilidades e proteger seus ativos digitais.

A combinação de ferramentas automatizadas e uma abordagem proativa para a segurança cibernética é essencial para manter a integridade e a confidencialidade dos dados em um ambiente cada vez mais complexo e ameaçado.

Até a próxima!

#PenseForaDaCaixa